Rimuovere il virus Cryptolocker e decriptare i file “.micro”? Scopriamo insieme come fare grazie a questo tutorial!

AGGIORNAMENTO 23 MAGGIO 2016 – IL VIRUS E’ STATO SCONFITTO. Cliccare QUI per conoscere la procedura di recupero dei file.

E’ una vera dannazione e sta creando danni inimmaginabili: se anche voi siete incappati nel terribile virus Cryptolocker e vi ritrovate il PC pieno di inutilizzabili file con estensione “.micro”, siete nel posto giusto. Vediamo insieme come venirne a capo.

Virus Cryptolocker: che cosa è e di cosa stiamo parlando.

Già attivo da diversi mesi, il Virus Cryptolocker è diventato particolarmente aggressivo nelle sue ultime mutazioni: a partire dallo scorso 26 gennaio, infatti, ha iniziato a diffondersi una mutazione pericolosissima del virus in questione, talmente avanzata e difficile da sconfiggere che, al momento, non esiste alcun antidoto all’infezione.

Cryptolocker è un virus ransomware: nello specifico, si tratta di una famiglia di virus che blocca l’accesso ai file in cambio di un ostaggio, da “ransom”, che in inglese significa, appunto, riscatto.

Virus Cryptolocker: un’infografica per capire come ci si infetta e come funziona

Nell’infografica che ho realizzato, vi spiego, anzitutto, come avviene il contagio.

Partendo dal principio, si è visto che ci si infetta, quasi sempre, attraverso l’apertura di allegati e mail.

Nelle ultime settimane, infatti, diversi utenti stanno ricevendo e mail di phishing talmente reali da essere inconfondibili: spesso, tali e mail contengono finte bollette del telefono o della luce, oppure finte fatture dai prezzi esorbitanti, che spingono l’utente a cliccare per capire da dove provenga la fattura in questione e a quanto ammonti la (falsa) cifra.

Virus Cryptolocker: perché avviene il contagio

Nella quasi totalità dei casi, il contagio avviene per una serie di fattori concomitanti:

- L’e mail è talmente perfetta da non sembrare falsa

- L’allegato viene visto come “pulito” dall’antivirus

- L’allegato sembra un banalissimo file di testo o PDF, ma in realtà è un eseguibile

- L’e mail arriva da un nostro contatto, divenuto, a sua insaputa, “vettore” dell’infezione

Tutti questi fattori spingono l’utente a credere che l’e mail sia legittima ed innocua, ed invece…

DOH! Ho cliccato l’allegato: cosa succede adesso?

Diamo uno sguardo alla seconda parte dell’infografica che ho realizzato: dopo aver fatto clic sul finto allegato, apparentemente non accade nulla. E invece è l’inizio della fine.

Dal momento in cui si fa “doppio clic” sull’allegato, infatti, si da il via al processo di criptaggio di alcune estensioni sul proprio PC, ovvero:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

Tutte queste estensioni iniziano, a poco a poco, ad essere criptate, ed affiancate, silenziosamente, ad una nuova estensione, “.micro”. L’utente non si accorge di nulla se non quando è troppo tardi.

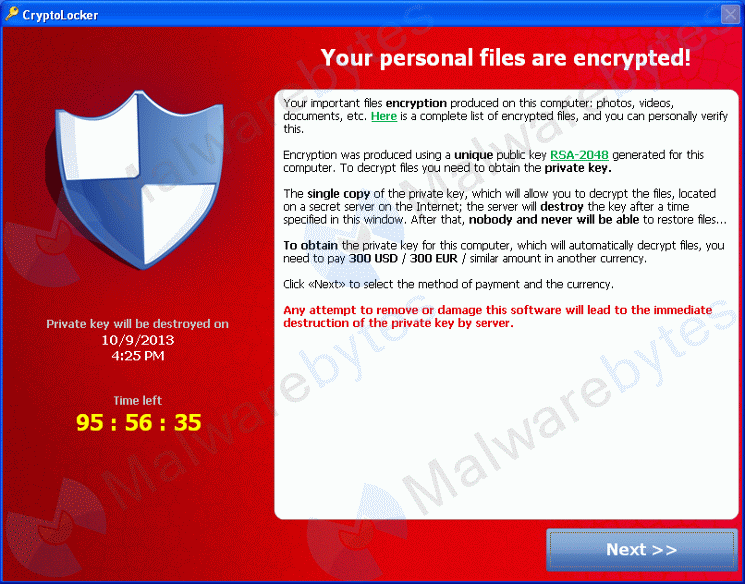

Intanto, sul PC accade di tutto: una volta che i file sono stati criptati, infatti, la chiave di criptaggio viene inviata verso un server remoto di proprietà del creatore del virus, e, conseguentemente a ciò, ci viene restituita la schermata che richiede il pagamento di un riscatto per riavere indietro i file.

Si stima che il 3% degli utenti colpiti dal Virus Cryptolocker decide di pagare un riscatto: all’interno del computer, infatti, vengono creati dei file che contengono, al loro interno, le istruzioni per il pagamento.

Per riavere indietro i file, infatti, viene richiesto di collegarsi ad un sito Web accessibile solo via TOR, entro il quale va inserito il proprio codice identificativo, presente sempre all’interno delle istruzioni che sono state create dal virus, e il pagamento in denaro, da effettuarsi tramite Bitcoins.

Se si decide di non dar seguito al pagamento, come è auspicabile che sia, vista anche la cifra richiesta, e visto che, probabilmente, i file non verrebbero sbloccati nonostante il pagamento, la somma viene duplicata dopo poche ore. Al termine del tempo a disposizione per effettuare il pagamento, i file vengono irrimediabilmente criptati e resi inutilizzabili per sempre.

C’è abbastanza per agitarsi…

La soluzione al problema? Al momento nessuna!

E qui arriva la botta: al momento in cui sto scrivendo questo articolo, ovvero le ore 1:20 del 19 Febbraio 2016, non esiste alcun metodo per decriptare i file senza pagare. Il perché è presto detto.

Nelle versioni precedenti del virus, infatti, la cosiddetta “Chiave Pubblica” era presente nei meandri del PC infetto. Per carità, molto ben nascosta, ma c’era.

Adesso non più: con le nuove versioni del virus Cryptolocker, infatti, la chiave pubblica non è più salvata sul PC ospite, ma direttamente sul server che ospita le credenziali di sblocco. Di fatto, questo comporta l’impossibilità a risolvere il problema, almeno alla data attuale. Non appena ci saranno notizie, tuttavia, provvederò ad aggiornare prontamente l’articolo.

Virus Cryptolocker: danni incalcolabili

Il virus Cryptolocker sta creando danni incalcolabili alle aziende: è di pochi giorni fa la notizia, ad esempio, di un orafo che, proprio per colpa del ransomware in questione, ha perduto quasi 4000 Euro.

Un mio cliente, ad esempio, ha perduto ben 14 anni di lavoro, dal momento che il virus non soltanto ha colpito i PC, ma si è poi replicato sulla rete e sulle copie di backup, rendendole inutilizzabili. Terribile.

L’unica soluzione? Usare il buon senso (almeno per ora)

Dal momento che non c’è una soluzione, almeno al momento, e dal momento che bisogna agire con estrema cautela, pena il pagamento di danni enormi, l’unica cosa che resta da fare è usare la massima attenzione e il massimo buon senso.

Ecco, quindi, una serie di regole da seguire per evitare il contagio o minimizzare i danni se si è stati colpiti:

- Fare attenzione alle e mail: prima di aprire qualsiasi allegato, scaricatelo sul PC senza aprirlo e sottoponetelo al vaglio di Virus Total: questo sito, infatti, permette di scansionare il file che viene inviato con decine di antivirus contemporaneamente, così da avere un’idea chiara sull’effettiva pericolosità o meno del file in questione. Magari alcuni non riconosceranno il virus, ma tanti altri si, e ciò dovrebbe bastare a far scattare l’attenzione!

- Fare attenzione alle e mail, di nuovo: se vi arriva una e mail “strana”, contenente una fattura che non vi convince, una bolletta sospetta, piuttosto che una richiesta di denaro da un qualsiasi fantomatico negozio, non allarmatevi e mantenete la calma. Respirate e non fate nulla. Riflettete, respirate di nuovo e ragionate: analizzate l’allegato come spiegato nel precedente punto, e se non siete convinti non date seguito alla mail. Se proprio avete un dubbio, contattate l’azienda che vi invia la falsa e mail, e chiedete conto di quanto accaduto. Se l’azienda non ne sa nulla, cestinate immediatamente la mail!

- Fare attenzione alle mail, ancora una volta: quanto appena detto vale anche per i vostri “contatti fidati”. Se ricevete, da un vostro amico o collega, una fattura che vi sembra strana, usate i mezzi tradizionali, contattatelo e chiedete se sa parlarvi della mail inviata. Se, come sempre, non ne sa nulla, cestinate la mail.

- SE AVETE CLICCATO SULL’ALLEGATO, STACCATE LA PRESA DI CORRENTE: Non sto scherzando. Se vi siete accorti di aver cliccato sull’allegato e vedete che non accade nulla, staccate immediatamente la presa di corrente del PC e spegnetelo. Dopodiché, staccatelo immediatamente da Internet e rimuovete dischi esterni e pen drive collegati. A quel punto, almeno finché non viene trovata una soluzione, il PC non andrebbe più acceso. Se il PC viene riacceso, infatti, il processo di criptaggio dei file riparte, e, progressivamente, perderete il contenuto dei file con le estensioni che vi ho riportato sopra, senza contare che il PC sarà totalmente inutilizzabile. Il virus, infatti, cannibalizza tutte le risorse del computer per criptare i file, rendendolo, di fatto, più lento di una lumaca con un frigorifero sulle spalle. Per questo motivo il PC non va più riacceso, almeno finché non verrà trovata una soluzione.

- Effettuate copie di backup a raffica: effettuate backup giornalieri o bisettimanali dei vostri file più importanti. Teneteli in un posto sicuro, meglio su un cloud, tipo Dropbox, che su supporti fisici, che potrebbero essere danneggiati dal virus, ed utilizzateli in caso di necessità.

Insomma: la parola d’ordine è, ancora una volta, PRUDENZA. Non essendoci altre soluzioni, un solo passo falso può costarvi caro. Non dimenticatelo!

Articolo in costante aggiornamento.

Scrivete pure i vostri dubbi nei commenti ed otterrete pronta risposta!

AGGIORNAMENTO 23 MAGGIO 2016 – IL VIRUS E’ STATO SCONFITTO. Cliccare QUI per conoscere la procedura di recupero dei file.

AGGIORNAMENTO 16/5/2016 – Ancora, purtroppo, nessuna notizia: il virus resta ancora, indecriptabile!

13 Comments

solo un consiglio. non fate i salvataggi su cloud sincronizzati (dropbox o google drive) come consigliato nell’articolo. verrebero criptati lo stesso! i backup vanno fatti su pendrive o hard disk esterni e scollegati dal pc. oppure su nas ma con apposite precauzioni

Devo smentirti, altrimenti non sarebbe stato scritto nell’articolo

I backup su cloud si possono fare in quanto, qualora venissero criptati, sarebbero ripristinabili dalle opzioni di recupero delle versioni precedenti previste dai servizi di Cloud in questione!

Considera che lo scrivente scrive solo se è più che sicuro di quello che dice

##### COMMENTO SPAM #####

Utente già richiamato in passato.

Pingback: Virus Facebook Tag, occhio ai tag "sospetti" sul Social! - Bar Giomba

[…] tratta, esattamente come visto con Cryptolocker, altra minaccia attualmente diffusa in maniera praticamente incontrollata, di un virus che […]

ciao! trovata qualche soluzione? io ho i file .micro ancora criptati…

Non sei l’unico: ancora, purtroppo, niente…

Pingback: Cryptolocker, il virus è sconfitto: ecco come recuperare i file - Bar Giomba

[…] Cryptolocker, di cui abbiamo parlato qualche settimana fa, è stato, incredibilmente, sconfitto: gli autori di tale, immonda, schifezza, hanno, a sorpresa, chiuso i server e dato le istruzioni per decriptare i file. Gli stessi autori hanno deciso di collaborare con le autorità dando le precise istruzioni per decriptare i file: se, quindi, siete ancora in possesso dei file criptati, ecco la guida che vi permetterà di riottenere l’accesso ai file. […]

Salve con il suo sistema una buona parte di file micro sono tornati visibili, ma pdf e jpeg non c e verso non le visualizzo come.posso fare?

Ciao Laura: mandami un file di prova e vediamo :)

salve dove devo mandarglielo?

Laura

Inviami una mail dal link http://www.ilgiomba.it/collabora e via mail ti dico tutto

P.S. Mi puoi dare del tu!

buona sera.

Gentilissimo,

considerando che anche io sono vittima di questi signori ( mi hanno criptato i file con estensione ac90, mi chiedevo come fare per sapere se hanno lasciato una chiave pubblica sul mio server. Tanto per fare un controllo.

Dovresti vedere se, da qualche parte, hai disseminato il file con la richiesta di riscatto e relative istruzioni, e da li provare a risalire alla chiave pubblica!